إذا كنت تريد معرفة كيفية الوصول إلى الويب المظلم ، فستحتاج أولاً إلى معرفة الاختلافات بين الويب المظلم والويب العميق ، وما إذا كان الويب المظلم مكانًا آمنًا أم لا.

لتعريفك بالسرعة ، فإن شبكة الويب العميقة هي الجزء الشاسع تحت السطح من الإنترنت الذي يشمل كل شيء لم يتم الزحف إليه بواسطة محركات البحث التقليدية. شبكة الويب المظلمة عبارة عن قسم فرعي غامض عن قصد ، مرتبط بنشاط مشبوه ولكنه أيضًا منصة مفيدة لنشطاء الخصوصية الذين يعيشون في ظل أنظمة قمعية. إليك كيفية الوصول إليها.

كيفية الوصول إلى الويب المظلم

ما هو الويب المظلم؟

تم إنشاؤها في منتصف التسعينيات من قبل باحثين عسكريين في الولايات المتحدة ، التكنولوجيا التي مهدت الطريق لما يعرف الآن باسم الويب المظلم ، استخدمها ضباط المخابرات لمشاركة الملفات دون الكشف عن هويتهم. كانت تلك المنصة الأولية تسمى "Tor" ، والتي تعني "The Onion Router".

قاموا بنشره للجمهور لجعل الأمر أكثر صعوبة على الغرباء للتمييز بين ما هو ملف حكومي وما هو مجرد بيانات يرسلها مواطن عادي. باختصار ، كلما زاد عدد الأشخاص الذين يستخدمونه ، زادت "الضوضاء" التي تخفي مسار رسائل الحكومة.

يعد Tor جزءًا مهمًا من الويب المظلم ويستضيف حوالي 30000 من المواقع المخفية للشبكة.

للوصول إلى الويب المظلم ، ستحتاج إلى شبكة بروكسي مجهولة المصدر. أكثر الأدوات شيوعًا في صندوق الأدوات هذا هما Tor و I2P. يمكنك العثور على تحليل شامل للاختلافات بين الشبكتين هنا ، ولكن لغرض هذا الدليل ، سنستخدم Tor لأنه الأكثر استخدامًا.

ما هو تور؟

Tor عبارة عن شبكة لإخفاء الهوية تخفي هويتك أثناء تصفحك للويب ومشاركة المحتوى والمشاركة في أنشطة أخرى عبر الإنترنت. يقوم بتشفير أي بيانات يتم إرسالها من جهاز الكمبيوتر الخاص بك حتى لا يتمكن أي شخص من معرفة من أنت أو مكانك ، حتى عندما تقوم بتسجيل الدخول إلى موقع ويب. Tor هو اختصار لـ The Onion Router ، وقد تم إنشاؤه بواسطة مختبر أبحاث البحرية الأمريكية في منتصف التسعينيات.

تشير أحدث الأرقام (metrics.torproject.org) إلى أن Tor لديه حوالي 2.5 مليون مستخدم يوميًا ، مع موقع Facebook الخاص بـ Tor فقط يجتذب أكثر من مليون زائر كل شهر.

ما علاقة البصل؟

كل شيء عن الطبقات. يتم إرسال البيانات من جهاز الكمبيوتر الخاص بك من خلال سلسلة من "العقد" (أجهزة كمبيوتر أخرى ، تُعرف أيضًا باسم "المرحلات") يديرها ملايين المتطوعين حول العالم ، مما يؤدي إلى تكوين طبقات من التشفير مثل طبقات البصل. يمنحك Tor عنوان IP مختلفًا في كل مرة ترسل فيها بيانات أو تطلبها ، مما يخفي عنوانك الحقيقي ويجعل من المستحيل تقريبًا على المتطفلين معرفة مصدر البيانات.

كيف أستخدم تور؟

أسهل طريقة لاستخدام Tor هي من خلال متصفحه المخصص ، والمتوفر لأنظمة Windows و MacOS و Linux (يمكن تشغيله من محرك أقراص USB إذا كنت لا ترغب في تثبيته على جهاز الكمبيوتر الخاص بك). يعتمد متصفح Tor على Firefox ولكنه يعطل المكونات الإضافية التي قد تعرض خصوصيتك وأمانك للخطر.

لن يتعارض مع البرامج الأخرى التي قمت بتثبيتها ، ولكن قد تحتاج إلى تكوين برنامج مكافحة الفيروسات أو جدار الحماية للسماح له بالوصول إلى الإنترنت.

يوجد أيضًا تطبيق Tor لنظام Android يسمى Orbot ؛ ونظام تشغيل - Tails - مهيأ مسبقًا لاستخدام Tor.

انظر ذات الصلة

شبكة الويب المظلمة: ما هو حجمها وما مدى ظلامها وما هو موجود؟

هل الويب المظلم آمن؟

الويب المظلم مقابل الويب العميق: ما الفرق؟

يمكنك أيضًا تنزيل كل ما تحتاجه لبدء استخدام Tor على موقع Tor Project. ما عليك سوى النقر فوق Download Tor واتباع التعليمات.

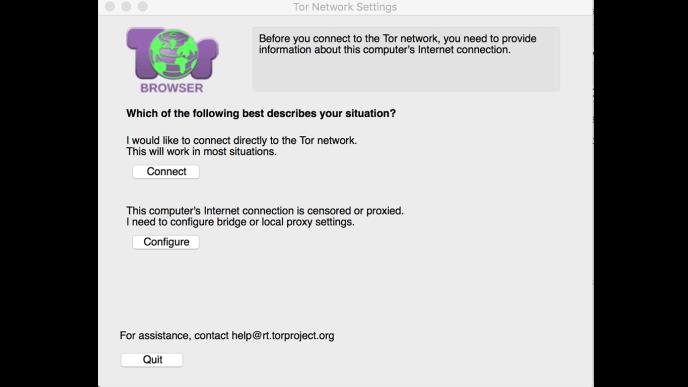

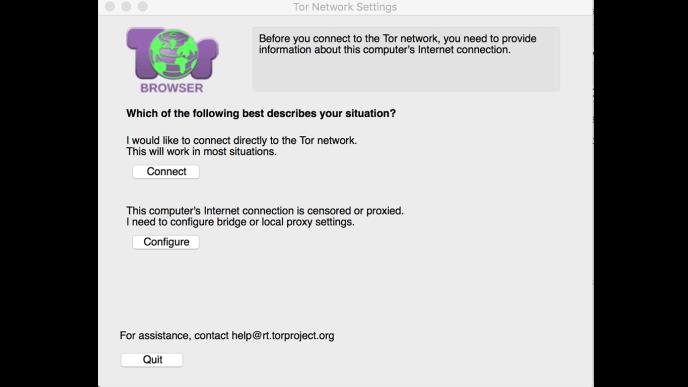

كيفية الاتصال أو تكوين Tor

قم بتنزيل TOR من الموقع الرسمي من أي متصفح ويب.

في المرة الأولى التي تستخدم فيها Tor ، ستواجه نافذة منبثقة تطلب منك الاتصال بشبكة Tor أو تكوينها.

سيتمكن غالبية الأشخاص من النقر فوق اتصال ، ولكن إذا كنت تستخدم اتصال إنترنت خاضع للرقابة أو وكيل ، فستحتاج إلى تكوين إعدادات الوكيل المحلي. إذا كان هذا شيئًا ما عليك القيام به ، فإن Tor Project يحتوي على الكثير من الكتيبات حول التفاصيل الدقيقة للتكوينات.

كيف تستخدم تور للوصول إلى مكان ما

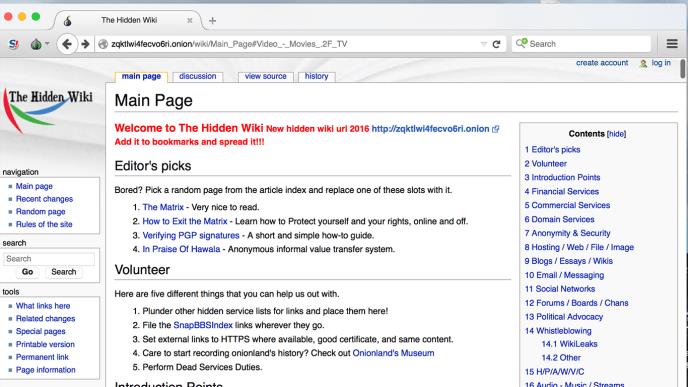

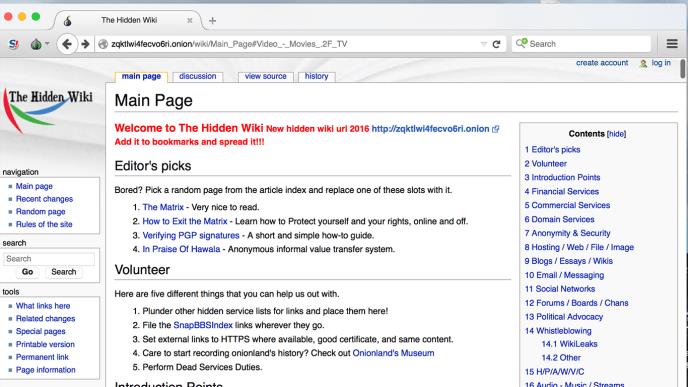

ستبدو نافذة Tor كنافذة متصفح عادية ، ولكن يمكنك الآن استخدامها للوصول إلى المواقع ذات اللاحقة .onion. لا يتعلق الوصول عبر هذه المواقع بالبحث في Google - ستحتاج إلى العثور على روابط محددة.

علاوة على ذلك ، تميل عناوين هذه الروابط إلى أن تكون مجموعة من الأحرف التي تبدو عشوائية ، لذلك ليس من الواضح دائمًا إلى أين تقودك.

يعد Hidden Wiki أحد الموارد الأكثر شهرة لاجتياز الويب المظلم ، حيث ستجد روابط لمواقع عبر فئات مختلفة. مورد مفيد آخر هو subreddit r / البصل . من الواضح ، كن على علم بأن كلاهما يحتوي على مواد NSFW.

إذا كنت حريصًا بشكل خاص على الحفاظ على إخفاء الهوية ، فإن مشروع Tor يتضمن عددًا من التحذيرات حول ما لا يجب فعله عند تصفح الويب المظلم. ننصحك بتوخي الحذر الشديد عند استخدام Tor. إذا كنت قلقًا بشأن الخصوصية والتتبع عبر الإنترنت ، فهناك طرق أسهل لاتخاذ خطوات لحماية بياناتك. من محركات البحث المجهولة مثل DuckDuckGo و Oscobo إلى المكونات الإضافية مثل Ghostery ، هناك طرق بسيطة لمنع أدوات التتبع التي تستخدمها شبكات الإعلانات.

من يستخدم Tor؟

الشرطة ، والجيش ، والباحثون الطبيون ، وجماعات حقوق الإنسان ، وضحايا الإساءة ، والمبلغون عن المخالفات ، والصحفيون ، وبشكل متزايد ، أي شخص آخر يريد الحفاظ على خصوصية أنشطته على الإنترنت أو يشعر بالقلق بشأن التجسس الإلكتروني. وهي تحظى بشعبية كبيرة بين الناس في البلدان الخاضعة للرقابة على الإنترنت مثل روسيا والإمارات العربية المتحدة ، وتعد هيومن رايتس ووتش من بين الجهات المانحة السابقة لها.

يُعد إدوارد سنودن ، المُبلغ عن المخالفات في وكالة الأمن القومي ، من أشد المعجبين ويقول: "بدون تور ، تصبح شوارع الإنترنت مثل شوارع مدينة تخضع لمراقبة شديدة. مع Tor ، لدينا مساحات خاصة وحياة خاصة ، حيث يمكننا اختيار من نريد الارتباط به وكيف ".

لكن أليس تور مخادعًا بعض الشيء؟

كل وسيط ، من الصفحة المطبوعة إلى متصفح قياسي ، لديه القدرة على المراوغة ، لكن خدمات الويب لا تلتزم بـ "إجراءات" - يفعل مستخدموها. كما هو الحال مع التكنولوجيا مثل Bitcoin - العملة المفضلة لدى Tor - لا يحرض Tor المؤسسات غير القانونية أو يتغاضى عنها. على موقعها على الإنترنت ، تدرك أن العناصر الإجرامية تستغل إخفاء الهوية ، لكنها تشير إلى: "يمكن للمجرمين فعل أشياء سيئة ... لديهم بالفعل الكثير من الخيارات المتاحة".

لكل مخالف للقانون ، هناك العديد من المستخدمين الشرعيين ، وكثير منهم يستخدم Tor لتحقيق فائدة اجتماعية كبيرة.

إذن Tor قانوني تمامًا؟

نعم تماما. البحرية الأمريكية ليست معتادة على إنشاء برامج غير قانونية ، ولا يوجد شيء مريب في الرغبة في التصفح على انفراد. لم يتم القبض على أي شخص أو مقاضاته لمجرد استخدام Tor ، فقط لما استخدمه من أجله ، ويقول Tor نفسه في الأسئلة الشائعة القانونية الخاصة به "إنها ليست أداة مصممة أو يقصد استخدامها لخرق القانون".