كيفية إضافة بطاقة ائتمان في تطبيق Cash

بينما يتصل تطبيق Cash في المقام الأول بحسابك البنكي وبطاقة الخصم لتوفير معاملات سلسة، فإنه يدعم أيضًا بطاقات الائتمان. إضافة الخاص بك

يعد فهم تقنيات اختراق كلمات المرور التي يستخدمها المتسللون لتفجير حساباتك على الإنترنت طريقة رائعة لضمان عدم حدوث ذلك لك مطلقًا.

من المؤكد أنك ستحتاج دائمًا إلى تغيير كلمة المرور الخاصة بك ، وأحيانًا بشكل أكثر إلحاحًا مما تعتقد ، ولكن التخفيف من السرقة يعد طريقة رائعة للبقاء على اطلاع بأمان حسابك. يمكنك دائمًا التوجه إلى www.haveibeenpwned.com للتحقق مما إذا كنت في خطر ، ولكن مجرد التفكير في أن كلمة المرور الخاصة بك آمنة بما يكفي لعدم الاختراق هو عقلية سيئة لديك.

لذا ، لمساعدتك على فهم كيفية حصول المتسللين على كلمات المرور الخاصة بك - آمنة أو غير ذلك - قمنا بتجميع قائمة بأفضل عشر تقنيات لاختراق كلمات المرور التي يستخدمها المتسللون. بعض الأساليب أدناه قديمة بالتأكيد ، لكن هذا لا يعني أنها لا تزال قيد الاستخدام. اقرأ بعناية وتعلم ما يجب التخفيف منه.

أفضل عشر تقنيات لاختراق كلمات المرور يستخدمها المتسللون

1. التصيد

هناك طريقة سهلة للاختراق ، اطلب من المستخدم كلمة المرور الخاصة به. يؤدي البريد الإلكتروني المخادع إلى توجيه القارئ المطمئن إلى صفحة تسجيل دخول مخادعة مرتبطة بأي خدمة يريد المتسلل الوصول إليها ، عادةً عن طريق مطالبة المستخدم بتصحيح بعض المشاكل الرهيبة المتعلقة بأمانه. تقوم هذه الصفحة بعد ذلك بتخطي كلمة المرور الخاصة بهم ويمكن للمخترق استخدامها لغرضه الخاص.

لماذا تكلف نفسك عناء الذهاب إلى مشكلة اختراق كلمة المرور عندما يسعد المستخدم بإعطائك إياها على أي حال؟

2. الهندسة الاجتماعية

تأخذ الهندسة الاجتماعية مفهوم "اسأل المستخدم" بالكامل خارج البريد الوارد الذي يميل التصيد الاحتيالي إلى التمسك به وفي العالم الحقيقي.

من المفضل لدى المهندس الاجتماعي الاتصال بمكتب يتظاهر بأنه رجل تكنولوجيا أمن تكنولوجيا المعلومات ويسأل ببساطة عن كلمة مرور الوصول إلى الشبكة. ستندهش من عدد مرات حدوث ذلك. حتى أن البعض لديهم الغدد التناسلية اللازمة لارتداء شارة الاسم والبدلة قبل الدخول في العمل التجاري لطرح نفس السؤال وجهاً لوجه على موظف الاستقبال.

لقد تبين مرارًا وتكرارًا أن العديد من الشركات إما لا تتمتع بأمن جيد أو أن الناس ودودون للغاية ويثقون عندما لا ينبغي أن يكونوا كذلك ، مثل منح الأشخاص إمكانية الوصول إلى المواقع الحساسة بسبب الزي الرسمي أو قصة البكاء.

3. البرامج الضارة

تأتي البرامج الضارة بأشكال عديدة ، مثل keylogger ، المعروف أيضًا باسم مكشطة الشاشة ، والذي يسجل كل ما تكتبه أو يأخذ لقطات شاشة أثناء عملية تسجيل الدخول ، ثم يعيد توجيه نسخة من هذا الملف إلى مركز المتسللين.

ستبحث بعض البرامج الضارة عن وجود ملف كلمة مرور لعميل متصفح الويب ونسخه ، والذي ، ما لم يتم تشفيره بشكل صحيح ، سيحتوي على كلمات مرور محفوظة يسهل الوصول إليها من سجل تصفح المستخدم.

4. هجوم القاموس

يستخدم هجوم القاموس ملفًا بسيطًا يحتوي على كلمات يمكن العثور عليها في القاموس ، ومن هنا جاء اسمه المباشر إلى حد ما. بمعنى آخر ، يستخدم هذا الهجوم بالضبط نوع الكلمات التي يستخدمها العديد من الأشخاص ككلمة المرور الخاصة بهم.

لن يمنع تجميع الكلمات معًا بذكاء مثل "letmein" أو "superad

5. هجوم قوس قزح الجدول

طاولات قوس قزح ليست ملونة كما قد يوحي اسمها ، ولكن بالنسبة للمتسلل ، قد تكون كلمة مرورك في نهايتها. بأبسط طريقة ممكنة ، يمكنك غلي جدول قوس قزح لأسفل في قائمة تجزئة محسوبة مسبقًا - القيمة العددية المستخدمة عند تشفير كلمة مرور. يحتوي هذا الجدول على تجزئة لجميع مجموعات كلمات المرور الممكنة لأي خوارزمية تجزئة معينة. تعد جداول قوس قزح جذابة لأنها تقلل الوقت اللازم لاختراق تجزئة كلمة المرور لمجرد البحث عن شيء ما في القائمة.

ومع ذلك ، فإن طاولات قوس قزح هي أشياء ضخمة وغير عملية. إنها تتطلب قوة حوسبة جادة للتشغيل ويصبح الجدول عديم الفائدة إذا تم "تمليح" التجزئة التي يحاول العثور عليها بإضافة أحرف عشوائية إلى كلمة المرور الخاصة به قبل تجزئة الخوارزمية.

هناك حديث عن طاولات قوس قزح المملحة الموجودة ، ولكنها ستكون كبيرة جدًا بحيث يصعب استخدامها في الممارسة العملية. من المحتمل أن يعملوا فقط مع مجموعة "أحرف عشوائية" محددة مسبقًا وسلاسل كلمة مرور أقل من 12 حرفًا لأن حجم الجدول سيكون محظورًا حتى على المتسللين على مستوى الدولة بخلاف ذلك.

6. العنكبوت

أدرك المتسللون الأذكياء أن العديد من كلمات مرور الشركات تتكون من كلمات مرتبطة بالعمل نفسه. يمكن أن توفر دراسة أدبيات الشركات ، ومواد مبيعات مواقع الويب ، وحتى مواقع الويب الخاصة بالمنافسين والعملاء المدرجين ، الذخيرة لإنشاء قائمة كلمات مخصصة لاستخدامها في هجوم القوة الغاشمة.

قام المتسللون المتمرسون حقًا بأتمتة العملية والسماح لتطبيق العنكبوت ، على غرار برامج زحف الويب التي تستخدمها محركات البحث الرائدة لتحديد الكلمات الرئيسية ، ثم جمع القوائم وترتيبها لها.

7. تكسير غير متصل

من السهل تخيل أن كلمات المرور آمنة عندما تحجب الأنظمة التي تحميها المستخدمين بعد ثلاثة أو أربعة تخمينات خاطئة ، مما يحظر تطبيقات التخمين الآلي. حسنًا ، سيكون هذا صحيحًا لولا حقيقة أن معظم عمليات اختراق كلمات المرور تتم في وضع عدم الاتصال ، باستخدام مجموعة من التجزئات في ملف كلمة المرور التي تم "الحصول عليها" من نظام مخترق.

غالبًا ما يتم اختراق الهدف المعني عن طريق اختراق طرف ثالث ، والذي يوفر بعد ذلك الوصول إلى خوادم النظام وملفات تجزئة كلمة مرور المستخدم المهمة للغاية. يمكن أن تستغرق أداة تكسير كلمات المرور وقتًا طويلاً ما دامت بحاجة إلى محاولة كسر الكود دون تنبيه النظام المستهدف أو المستخدم الفردي.

8. هجوم القوة الغاشمة

على غرار هجوم القاموس ، يأتي هجوم القوة الغاشمة مع مكافأة إضافية للهاكر. بدلاً من مجرد استخدام الكلمات ، يتيح لهم هجوم القوة الغاشمة اكتشاف الكلمات غير القاموسية من خلال العمل على جميع التركيبات الأبجدية الرقمية الممكنة من aaa1 إلى zzz10.

إنه ليس سريعًا ، بشرط أن تكون كلمة مرورك أكثر من بضعة أحرف ، لكنها ستكشف كلمة مرورك في النهاية. يمكن تقصير هجمات القوة الغاشمة من خلال زيادة قوة الحوسبة الإضافية ، من حيث قوة المعالجة - بما في ذلك الاستفادة من قوة وحدة معالجة الرسومات لبطاقة الفيديو - وأرقام الماكينات ، مثل استخدام نماذج الحوسبة الموزعة مثل أجهزة تعدين البيتكوين عبر الإنترنت.

9. تصفح الكتف

شكل آخر من أشكال الهندسة الاجتماعية ، مثل تصفح الكتفين ، كما يوحي ، يستلزم النظر إلى أكتاف الشخص أثناء إدخال بيانات الاعتماد وكلمات المرور وما إلى ذلك. على الرغم من أن المفهوم منخفض التقنية للغاية ، ستندهش من عدد كلمات المرور والمعلومات الحساسة تمت سرقته بهذه الطريقة ، لذا كن على دراية بمحيطك عند الوصول إلى الحسابات المصرفية ، وما إلى ذلك أثناء التنقل.

سيأخذ المتسللون الأكثر ثقة في مظهر ساعي الطرود أو فني خدمة التكييف أو أي شيء آخر يتيح لهم الوصول إلى مبنى المكتب. بمجرد دخولهم ، يوفر "الزي الرسمي" لأفراد الخدمة نوعًا من المرور المجاني للتجول دون عوائق ، وتدوين كلمات المرور التي يتم إدخالها بواسطة أعضاء حقيقيين من الموظفين. كما أنه يوفر فرصة ممتازة لمعاينة كل تلك الملاحظات اللاصقة الملتصقة في مقدمة شاشات LCD مع تسجيل الدخول عليها.

10. خمن

أفضل صديق لبرامج تكسير كلمات المرور ، بالطبع ، هو إمكانية توقع المستخدم. ما لم يتم إنشاء كلمة مرور عشوائية حقًا باستخدام برنامج مخصص لهذه المهمة ، فمن غير المرجح أن تكون كلمة المرور "العشوائية" التي ينشئها المستخدم أي شيء من هذا القبيل.

بدلاً من ذلك ، بفضل ارتباط أدمغتنا العاطفي بالأشياء التي نحبها ، فإن فرص كلمات المرور العشوائية هذه تستند إلى اهتماماتنا وهواياتنا وحيواناتنا الأليفة وعائلتنا وما إلى ذلك. في الواقع ، تميل كلمات المرور إلى أن تستند إلى كل الأشياء التي نود التحدث عنها على الشبكات الاجتماعية وحتى تضمينها في ملفاتنا الشخصية. من المرجح جدًا أن ينظر مخترقو كلمات المرور إلى هذه المعلومات ويقومون ببعض التخمينات - التي غالبًا ما تكون صحيحة - عند محاولة اختراق كلمة مرور على مستوى المستهلك دون اللجوء إلى القاموس أو هجمات القوة الغاشمة.

هجمات أخرى يجب الحذر منها

إذا كان المتسللون يفتقرون إلى أي شيء ، فهذا ليس الإبداع. باستخدام مجموعة متنوعة من التقنيات والتكيف مع بروتوكولات الأمان المتغيرة باستمرار ، تستمر هذه المتطفلين في النجاح.

على سبيل المثال ، من المحتمل أن أي شخص على مواقع التواصل الاجتماعي قد شاهد الاختبارات والقوالب الممتعة التي تطلب منك التحدث عن سيارتك الأولى ، وطعامك المفضل ، والأغنية الأولى في عيد ميلادك الرابع عشر. على الرغم من أن هذه الألعاب تبدو غير ضارة ومن الممتع بالتأكيد نشرها ، إلا أنها في الواقع نموذج مفتوح لأسئلة الأمان وإجابات التحقق من الوصول إلى الحساب.

عند إنشاء حساب ، ربما حاول استخدام إجابات لا تتعلق بك في الواقع ولكن يمكنك تذكرها بسهولة. "ماذا كانت سيارتك الأولى؟" بدلاً من الإجابة بصدق ، ضع سيارة أحلامك بدلاً من ذلك. خلاف ذلك ، ببساطة لا تنشر أي إجابات أمنية على الإنترنت.

هناك طريقة أخرى للوصول وهي ببساطة إعادة تعيين كلمة المرور الخاصة بك. إن أفضل خط دفاع ضد إعادة تعيين كلمة مرورك المتطفلة هو استخدام عنوان بريد إلكتروني تتحقق منه بشكل متكرر ويحافظ على تحديث معلومات الاتصال الخاصة بك. إذا كان ذلك متاحًا ، فقم دائمًا بتمكين المصادقة الثنائية. حتى إذا علم المخترق كلمة المرور الخاصة بك ، فلن يتمكن من الوصول إلى الحساب بدون رمز تحقق فريد.

أفضل الممارسات لحماية نفسك من المتسللين

أسئلة مكررة

لماذا أحتاج إلى كلمة مرور مختلفة لكل موقع؟

ربما تعلم أنه لا يجب عليك إعطاء كلمات المرور الخاصة بك ولا يجب عليك تنزيل أي محتوى لست على دراية به ، ولكن ماذا عن الحسابات التي تقوم بتسجيل الدخول إليها كل يوم؟ لنفترض أنك تستخدم نفس كلمة المرور لحسابك المصرفي الذي تستخدمه لحساب عشوائي مثل Grammarly. إذا تم اختراق Grammarly ، فسيكون لدى المستخدم كلمة مرور حسابك المصرفي أيضًا (وربما بريدك الإلكتروني مما يسهل الوصول إلى جميع مواردك المالية).

ماذا يمكنني أن أفعل لحماية حساباتي؟

يعد استخدام المصادقة الثنائية (2FA) على أي حسابات تقدم الميزة ، واستخدام كلمات مرور فريدة لكل حساب ، واستخدام مزيج من الأحرف والرموز هو أفضل خط دفاع ضد المتسللين. كما ذكرنا سابقًا ، هناك الكثير من الطرق المختلفة التي يمكن للقراصنة من خلالها الوصول إلى حساباتك ، لذا فإن الأشياء الأخرى التي تحتاج إلى التأكد من قيامك بها بانتظام هي الحفاظ على تحديث برامجك وتطبيقاتك (لتصحيحات الأمان) و تجنب أي تنزيلات لست على دراية بها.

ما هي الطريقة الأكثر أمانًا للاحتفاظ بكلمات المرور؟

قد تكون مواكبة العديد من كلمات المرور الغريبة بشكل فريد أمرًا صعبًا للغاية. على الرغم من أنه من الأفضل إجراء عملية إعادة تعيين كلمة المرور بدلاً من اختراق حساباتك ، إلا أنها تستغرق وقتًا طويلاً. للحفاظ على أمان كلمات المرور الخاصة بك ، يمكنك استخدام خدمة مثل Last Pass أو KeePass لحفظ جميع كلمات مرور حسابك.

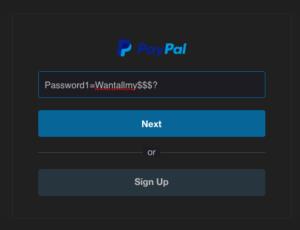

يمكنك أيضًا استخدام خوارزمية فريدة للاحتفاظ بكلمات مرورك مع تسهيل تذكرها. على سبيل المثال ، قد يكون PayPal شيئًا مثل hwpp + c832. بشكل أساسي ، كلمة المرور هذه هي الحرف الأول من كل فاصل في عنوان URL (https://www.paypal.com) مع الرقم الأخير في سنة ميلاد كل شخص في منزلك (كمثال فقط). عندما تذهب لتسجيل الدخول إلى حسابك ، اعرض عنوان URL الذي سيعطيك الأحرف القليلة الأولى من كلمة المرور هذه.

أضف رموزًا لجعل اختراق كلمة مرورك أكثر صعوبة ولكن نظّمها بحيث يسهل تذكرها. على سبيل المثال ، يمكن أن يكون الرمز "+" لأي حسابات متعلقة بالترفيه بينما يكون الرمز "!" يمكن استخدامها للحسابات المالية.

التدرب على الأمان عبر الإنترنت

في عصر عالمي حيث يمكن أن تحدث الاتصالات في جميع أنحاء العالم على ما يبدو في لحظة ، من المهم أن تتذكر أنه ليس لدى الجميع نوايا حسنة. قم بحماية نفسك عبر الإنترنت من خلال إدارة وتحديث كلمات المرور الخاصة بك والوعي بتسرب معلومات الوسائط الاجتماعية. إن المشاركة تعني الاهتمام ، ولكنها ليست المعلومات الشخصية من أجل أن تصبح هدفًا سهلاً لمجرمي الإنترنت.

بينما يتصل تطبيق Cash في المقام الأول بحسابك البنكي وبطاقة الخصم لتوفير معاملات سلسة، فإنه يدعم أيضًا بطاقات الائتمان. إضافة الخاص بك

إن وسائل التواصل الاجتماعي، بطبيعتها، تدور حول المشاركة، ومعرفة الأشخاص بمكانك وماذا تفعل. استخدام وسائل التواصل الاجتماعي يعني توقع الخسارة

تتيح لك عروض Canva التقديمية إعادة تصور وإنشاء عروض تقديمية غنية بالمعلومات وجذابة بصريًا. وهذا بفضل مكتبة الوسائط الضخمة و

بمجرد اكتمال نموذج Google، حان الوقت لمشاركته مع جمهورك المستهدف. يمكن أن تساعدك النماذج في التعامل مع العملاء المحتملين ومعرفة المزيد عنهم

يمكن أن تكون قنوات Telegram طريقة رائعة لمواكبة آخر التحديثات المتعلقة بالسياسة أو الرياضة أو الأعمال أو أي مواضيع أخرى تهمك. كقناة

يعد الرسم أحد أكثر الأشياء إثارة التي يمكنك القيام بها باستخدام جهاز iPad. ومع ذلك، أنت بحاجة إلى تطبيق لمساعدتك في الرسم. تعمل معظم تطبيقات الرسم المتاحة على

يستخدم معظم الأشخاص Apple Notes لكتابة الملاحظات ومزامنتها على iCloud. التطبيق لا يبسط وصولك إلى الملاحظات من أجهزة Apple المختل��ة فحسب، بل يسهل عليك أيضًا

يعد Google Slides أفضل مكان للحصول على قوالب مجانية لتنسيق العروض التقديمية وإنشائها. يمكنك الاختيار مجانًا لمستخدمي Gmail وجزء من G-Suite

إذا كنت من مستخدمي TikToker المتحمسين وتقوم بالنشر بشكل متكرر للحفاظ على تفاعل جمهورك المتميز، فمن المحتمل أنك تستخدم قسم المسودات (أو المنشئ

إذا لم تتمكن من مراسلة صديق في Roblox، فربما قام بحظرك لسبب ما. ولكن كيف تعمل هذه الوظيفة بدقة، وهل هناك طرق أخرى للقيام بذلك؟

إذا كنت تبحث عن أفضل الخطوط لاستخدامها على أجهزة MIUI الخاصة بك، فإن Xiaomi تجعل الأمر سهلاً للغاية. كل ما عليك فعله هو تنزيل الخط الذي تريده وحفظه

هناك الكثير من الأشياء التي يمكنك القيام بها على Telegram، مثل استخدام الملصقات أو الانضمام إلى إحدى أفضل قنوات Telegram. ولتوسيع وظائفه بشكل أكبر،

عندما تقوم بإنشاء حساب واتساب لأول مرة، فإنك تقوم بالتسجيل باستخدام رقم هاتفك الحالي، والذي يسمح لك بالوصول إلى قائمة جهات الاتصال الخاصة بهاتفك. ومع ذلك، لا

يقدم Telegram كتالوجًا كبيرًا من الملصقات المجانية التي يمكن إضافتها إلى مكتبتك. تأتي الملصقات في عبوات للتعبير عن الحالة المزاجية والعواطف المختلفة، أو

عندما تحاول الوصول إلى شخص ما على Messenger دون نجاح، فإن أحد الأسباب المحتملة هو أنه قد تم حظرك. الإدراك ليس لطيفًا،

Soundboard هو برنامج كمبيوتر يساعد تطبيقات مثل Discord في إنشاء مؤثرات صوتية رائعة. كما يسمح لك بتحميل الأصوات المختلفة إلى

عندما تحاول جذب انتباه أكبر عدد ممكن من المشاهدين، ستحتاج إلى استخدام كل أداة CapCut المتاحة. تساعد التراكبات في إنشاء مقطع فيديو

تم التحديث في 14 نوفمبر 2022 بواسطة Steve Larner، ليعكس عمليات Android/iOS الحالية لإنشاء Gmail بدون رقم هاتف. إذا كنت ترغب في إنشاء جديد

سهّل عليك Spotify مشاركة قوائم التشغيل مع عائلتك وأصدقائك - حيث يوجد زر مشاركة مباشرة في التطبيق. أيضا، لديك الخيارات للقيام بها

هناك العديد من العناصر التي ستحتاج إلى تخزينها في "Legend of Zelda: Tears of the Kingdom" (TotK). سيتطلب معظمهم المال للحصول عليه. ال