فهم اختراق النقرات: الهجوم المستند إلى المتصفح الذي يمكنه تجاوز الحماية للاستيلاء على الحسابات

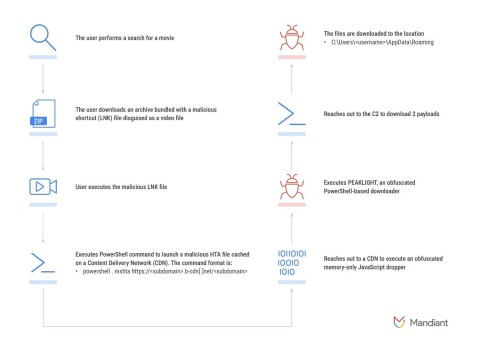

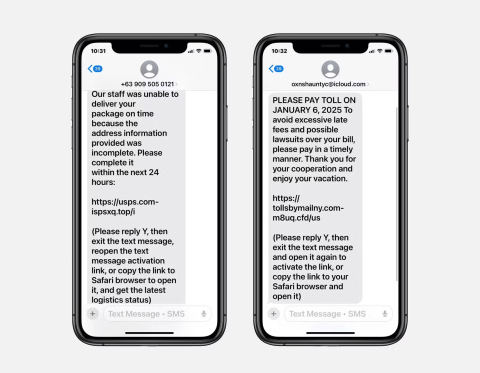

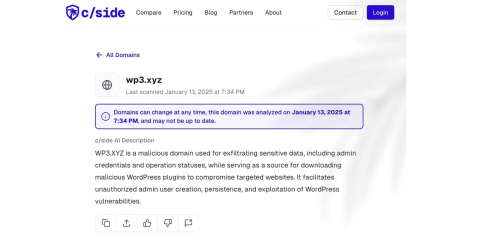

تخدع عمليات النقر على الروابط الأشخاص غير المنتبهين وتدفعهم إلى النقر على الروابط التي يعتقدون أنها غير ضارة - ولكنها بعد ذلك تقوم بتنزيل البرامج الضارة، وتحصد بيانات اعتماد تسجيل الدخول، وتسيطر على الحسابات عبر الإنترنت.