دون باركر

ستعتمد هذه السلسلة على ثغرة أمنية في الشبكة. ما سيتم تقديمه في المقال هو هجوم حقيقي، بدءًا من الاستطلاع إلى التعداد واستغلال خدمة الشبكة وانتهاءً باستراتيجيات استغلال الإشعارات.

سيتم ملاحظة كل هذه الخطوات على مستوى حزمة البيانات، ومن ثم شرحها بالتفصيل. إن القدرة على مراقبة وفهم الهجوم على مستوى الحزمة أمر في غاية الأهمية بالنسبة لمسؤولي النظام وموظفي أمن الشبكة. سيتم دائمًا استخدام مخرجات جدران الحماية وأنظمة اكتشاف التطفل (IDS) وأجهزة الأمان الأخرى لرؤية حركة المرور الفعلية على الشبكة. إذا كنت لا تفهم ما تراه على مستوى الحزمة، فإن كل تقنية أمان الشبكة التي لديك لن يكون لها أي معنى.

الأدوات المستخدمة لمحاكاة الهجوم السيبراني هي:

خطوة الإعداد

هناك الكثير من إجراءات المسح على الإنترنت اليوم، ناهيك عن إجراءات الديدان وأشكال أخرى من البرامج الضارة مثل الفيروسات. ستكون جميعها مجرد ضوضاء غير ضارة لشبكات الكمبيوتر المحمية جيدًا. ما يجب أن ننظر إليه هو شخص يستهدف شبكة كمبيوتر بشكل متعمد. ستفترض هذه المقالة أن المهاجم قد هاجم ضحيته بالفعل وقام بأبحاث مسبقة مثل معرفة عنوان IP الخاص بالضحية وعناوين الشبكة. من المحتمل أيضًا أن يكون المهاجم قد حاول استغلال معلومات مثل عناوين البريد الإلكتروني المرتبطة بهذه الشبكة. يعد هذا النوع من المعلومات مهمًا للغاية في حالة تمكن المهاجم من العثور على الشبكة ولكن ليس لديه طريقة للدخول إليها بعد إجراء عمليات المسح والحصر والتزييف عليها. ستكون عناوين البريد الإلكتروني التي جمعها مفيدة في إعداد هجوم من جانب العميل عن طريق محاولة دعوة المستخدمين إلى موقع ويب ضار عبر رابط في بريد إلكتروني. سيتم تقديم هذه الأنواع من الهجمات في المقالات التالية.

كيف يعمل الأمر

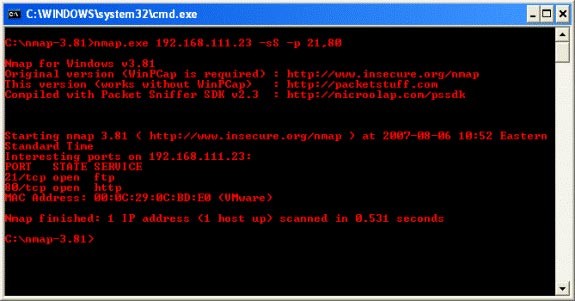

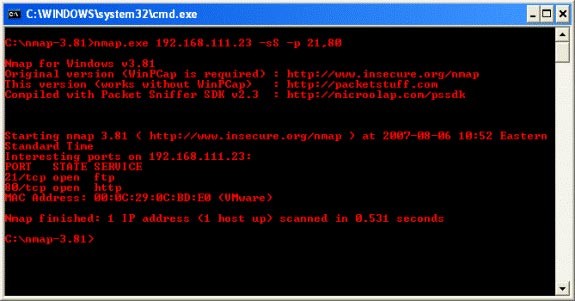

يجب علينا مراقبة تصرفات المخترق أثناء قيامه بفحص وحصر شبكة الضحية. الأداة الأولى التي يستخدمها القراصنة هي Nmap. على الرغم من أن Nmap يحتوي على عدد قليل نسبيًا من توقيعات IDS، إلا أنه لا يزال أداة مفيدة للغاية ومستخدمة على نطاق واسع.

يمكننا أن نرى من خلال بناء الجملة الذي يستخدمه المخترق في الشاشة الصغيرة المعروضة أعلاه، أن المخترق قد اختار المنفذ 21 و80 لأنه لديه بعض الثغرات التي يمكن استخدامها من خلال Metasploit Framework. ولم يقتصر الأمر على ذلك فحسب، بل كان أيضًا يفهم خدمات النظام والبروتوكولات بشكل جيد. من الواضح تمامًا أنه يستخدم فحص SYN، وهو النوع الأكثر استخدامًا لفحص المنافذ. يرجع ذلك أيضًا إلى حقيقة أنه عندما تتلقى خدمة TCP التي تستمع على منفذ حزمة SYN، فإنها ترسل حزمة SYN/ACK (رد). تشير حزمة SYN/ACK إلى أن الخدمة تستمع بالفعل وتنتظر اتصالاً. ومع ذلك، فإن نفس المشكلة ليست هي الحال مع UDP، فهو يعتمد على خدمات مثل DNS (يستخدم DNS أيضًا TCP ولكنه يستخدم UDP في الغالب لغالبية معاملاته).

إن بناء الجملة المدرج أدناه هو الناتج الذي يجمعه Nmap من الحزم التي أرسلها، ولكن بشكل أكثر دقة من الحزم التي يتلقاها نتيجة لعمليات مسح SYN التي أجراها. يمكننا أن نرى أنه على السطح يبدو أن خدمات FTP و HTTP متوفرة. نحن لا نهتم حقًا بعنوان MAC، لذا سنتجاهله. الأدوات مثل Nmap ليست عرضة للأخطاء، وبالتالي فهي غالبًا ما تكون جيدة للتحقق من معلوماتك على مستوى الحزمة لضمان الدقة. ليس هذا فحسب، بل إنه يسمح أيضًا بمراقبة حزم العودة، من شبكة الضحية، لتكون قادرًا على جمع المعلومات المعمارية والخدمية والمضيفة من هناك.

ابحث عن الحزم

هناك عدد من البرامج المتاحة اليوم والتي سوف تقوم بالتنقيب في الحزم واكتشاف المعلومات الأساسية مثل نوع نظام التشغيل، والمعلومات المعمارية مثل x86 أو SPARC والمزيد. هذا ليس كافيًا، ولكنه مهم أيضًا عندما نتعلم كيفية السماح لبرنامج ما بالقيام بالعمل نيابةً عنا. مع وضع ذلك في الاعتبار، دعونا نلقي نظرة على تتبع حزمة Nmap ونكتشف بعض المعلومات حول شبكة الضحية.

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............

يظهر في الحزمتين أعلاه الدفعة المفتوحة من Nmap. ما يفعله هو إرسال طلب صدى ICMP إلى شبكة الضحية. ستلاحظ أنه غير مجهز بمنفذ معين، لأن ICMP لا يستخدم المنافذ، ولكن يتم إدارته بواسطة مولد رسائل خطأ ICMP المدمج في مجموعة بروتوكولات TCP/IP. يتم أيضًا تسمية حزمة ICMP هذه برقم فريد، في هذه الحالة 38214، لمساعدة مكدس TCP/IP في فحص حركة المرور العائدة، وربطها بحزمة ICMP السابقة التي تم إرسالها. الحزمة المذكورة أعلاه عبارة عن استجابة من شبكة الضحية، في شكل رد صدى ICMP. ويأخذ أيضًا في الاعتبار رقم السلسلة 38214. وهذه هي الطريقة التي يعرف بها المخترق أن هناك جهاز كمبيوتر أو شبكة وراء عنوان IP هذا.

هذا التسلسل المفتوح لحزمة ICMP هو السبب وراء وجود تدوين IDS لـ Nmap. يمكن تعطيل خيار اكتشاف مضيف ICMP في Nmap إذا رغبت في ذلك. ما نوع المعلومات التي يمكن استخلاصها من خلال نتائج حزمة رد صدى ICMP من شبكة الضحية؟ في الواقع، لا يوجد هنا الكثير من المعلومات التي تساعدنا على فهم الشبكة. ومع ذلك، لا يزال من الممكن استخدام الخطوات الأولية في المجالات المتعلقة بنظام التشغيل. يتم تسليط الضوء على الوقت المطلوب لملء الحقل والقيمة المجاورة له بالخط العريض في الحزمة أعلاه. تشير القيمة 128 إلى حقيقة أن هذا الكمبيوتر هو على الأرجح كمبيوتر يعمل بنظام Windows. على الرغم من أن قيمة ttl لا تجيب على ما يتعلق بنظام التشغيل بشكل دقيق، إلا أنها ستكون الأساس للحزم التالية التي سنأخذها في الاعتبار.

الخاتمة

في هذا الجزء الأول، نظرنا إلى فحص الشبكة في هجوم على منفذين محددين باستخدام Nmap. في هذه المرحلة، يعرف المهاجم بالتأكيد أن هناك جهاز كمبيوتر أو شبكة كمبيوتر موجودة على عنوان IP هذا. في الجزء الثاني من هذه السلسلة، سنواصل بحثنا في أثر هذه الحزمة، ونكتشف ما هي المعلومات الأخرى التي يمكننا جمعها.

تحليل الهجوم (الجزء الثاني)

تحليل الهجوم (الجزء الثاني)

تحليل الهجوم (الجزء الثالث)

تحليل الهجوم (الجزء الثالث)