يقوم المحتالون بنشر البرامج الضارة من خلال... البريد المادي

لقد توصل بعض المحتالين الماكرين إلى كيفية خداع الأشخاص لتثبيت تطبيقات ضارة تسرق تفاصيلهم المصرفية، ويبدأ كل ذلك برسالة يتم تسليمها باليد عبر البريد.

ربما تتذكر وقتًا حيث كانت البرامج الضارة تنشئ نوافذ منبثقة، أو تحذف البيانات، أو حتى تتسبب في تعطل جهاز الكمبيوتر الخاص بك. ومع ذلك، فإن البرامج الضارة الحديثة أكثر خفية وتحاول أن يكون لها أقل قدر ممكن من التأثير على جهاز الكمبيوتر الخاص بالضحية.

ولكن لماذا يتم تطوير برامج ضارة جديدة للاختباء من المستخدمين، وماذا يقول هذا عن عالم الجرائم الإلكترونية الحالي؟

لماذا أصبحت البرمجيات الخبيثة الحديثة أكثر سرية من البرمجيات الخبيثة القديمة؟

في حين أن البرامج الضارة القديمة كانت تركز في كثير من الأحيان على تدمير البيانات، فقد تغير هذا الأمر عندما علم مجرمو الإنترنت أنهم قادرون على تحقيق الدخل من إبداعاتهم. لماذا تتسبب في الضرر بشكل عشوائي عندما يمكنك استخدام مهاراتك لكسب دخل إضافي؟

من أجل تعظيم مقدار الأموال التي يمكن أن تجنيها البرامج الضارة من أصحابها، غالبًا ما يتم تصميمها لإخفائها عن المستخدمين. كلما بقيت البرامج الضارة على جهاز الكمبيوتر لفترة أطول، زادت الأموال التي يجنيها مصمموها.

هذا لا يعني أن جميع البرامج الضارة التي تهدف إلى تحقيق الربح مصممة لتكون خفية. عندما يتم تصميم سلالة من البرامج الضارة لإثارة الخوف لدى المستخدمين، فإنها غالبًا ما تجعل نفسها تحظى بشعبية كبيرة. تتضمن الأمثلة برامج الفدية ونتائج فحص الفيروسات المزيفة، والتي توضح تمامًا أنها تريد منك الدفع. ومع ذلك، فإنهم في معظم الأحيان يحاولون البقاء دون أن يتم اكتشافهم لأطول فترة ممكنة.

تريد برامج اختطاف العملات المشفرة إبقاء الأمر سريًا لأن هذه هي الطريقة التي تكسب بها المال للمطور. إنه يتواجد على جهاز الكمبيوتر الخاص بك ويستخدم موارده لاستخراج العملة المشفرة، والتي يتم إرسالها إلى مطور البرامج الضارة. كلما زادت البرامج الضارة Cryptojacking غير الخاضعة للرقابة، زادت الأموال التي تجنيها.

تظل برامج Botnet الخبيثة مخفية لأن هذه هي الطريقة التي يرسل بها مالكوها الأوامر إلى جهاز الكمبيوتر الخاص بك. إذا تركت دون مراقبة، يمكن لأجهزة الكمبيوتر "المجندة" في شبكات الروبوتات إرسال رسائل بريد إلكتروني غير مرغوب فيها أو إطلاق هجمات DDoS على الخدمات. طالما بقيت البرامج الضارة على جهاز الكمبيوتر، فإنها تظل جزءًا من شبكة بوت نت أكبر.

سرقة المعلومات الحساسة

بعض أنواع البرامج الضارة تجمع معلومات عنك. وتشمل هذه البرامج مسجلات المفاتيح التي تظل خاملة على جهاز الكمبيوتر الخاص بك وتنقل ضغطات المفاتيح الخاصة بك إلى مجرمي الإنترنت، أو أحصنة طروادة المصرفية المصممة لسرقة بيانات اعتماد تسجيل الدخول للخدمات الحساسة. يتم نقل كل شيء من معلومات بطاقتك الائتمانية إلى بيانات تسجيل الدخول إلى حسابك مرة أخرى، وطالما لم يتم حذف هذه المعلومات، فيمكنها جمع ما تريد منها.

كيف تتجنب البرمجيات الخبيثة الحديثة الكشف عنها؟

يبدو أن البرامج الضارة غير المكتشفة غريبة، نظرًا لأن برامج مكافحة الفيروسات لم تكن أبدًا أفضل من ذلك. ومع ذلك، يستخدم مجرمو الإنترنت عددًا من الحيل للتغلب على دفاعاتك.

استخدام البرامج الضارة بدون ملفات

يمكن للبرامج الضارة الخالية من الملفات تجاوز برامج مكافحة الفيروسات لأنها لا تضع أي ملفات على جهاز الكمبيوتر الخاص بك. وبدلاً من ذلك، يتم تشغيلها جميعها في ذاكرة الكمبيوتر (RAM)، حيث لا تبحث برامج مكافحة الفيروسات. ومن هنا، فإنه يستطيع أن ينظم المزيد من الهجمات دون أن يتم اكتشافه.

قد يكون من الصعب اكتشاف البرامج الضارة التي لا تحتوي على ملفات وإزالتها، لذا فإن أفضل طريقة لمنع الإصابة هي توخي الحذر الشديد عند التعامل مع مصادر البرامج الضارة الشائعة.

انتحال صفة تطبيق شرعي

في بعض الأحيان يقوم مجرمو الإنترنت بإنشاء تطبيق يبدو شرعيًا. يقومون باستنساخ تطبيق حقيقي أو العثور على خدمة شائعة ليس لها تطبيق وإنشاء تطبيق مزيف. على سبيل المثال، قام تطبيق ضار من متجر Google Play بسرقة 70 ألف دولار من خلال التظاهر بأنه التطبيق الرسمي لخدمة العملات المشفرة.

لتجنب الوقوع في فخ مجرمي الإنترنت، تعرف على كيفية اكتشاف تطبيقات Android المزيفة حتى تتمكن من حماية نفسك بشكل أفضل.

العثور على أهداف غير آمنة باستخدام اتصال الإنترنت

في بعض الأحيان، لا يحتاج مجرمو الإنترنت إلى القيام بأي شيء معقد لنشر البرامج الضارة. مع ظهور المنازل الذكية وأجهزة إنترنت الأشياء (IoT)، فإننا نشهد موجة من الأجهزة التي تتمكن من الوصول إلى الإنترنت دون اتصال آمن بشكل صحيح. وبعد ذلك، يمكن لمجرمي الإنترنت اختطاف هذه الأجهزة لتلبية احتياجاتهم الخاصة دون أن يتم اكتشافهم، كما هو الحال مع شبكات الروبوتات الخاصة بإنترنت الأشياء.

تذكر دائمًا أن توصيل جهازك بالإنترنت هو طريق ذو اتجاهين. إذا قمت بشراء أداة اتصال بالإنترنت، تأكد من أنها من علامة تجارية موثوقة. وهذا مهم بشكل خاص لأي جهاز من الممكن أن يعرض خصوصيتك للخطر إذا وقع في الأيدي الخطأ، مثل كاميرا المنزل الذكي. وإذا كانت فكرة وصول المتسللين إلى جهازك تجعلك ترتجف، فمن الأفضل اختيار بديل لا يتصل بالإنترنت، مثل أداة تعمل على شبكتك المحلية.

والآن، مع استخدام الجهات الخبيثة لمهاراتها لكسب المال، أصبحت الكثير من البرمجيات الخبيثة أكثر سرية من البرمجيات الخبيثة القديمة. أفضل طريقة لتجنب التعامل مع فيروس خبيث هي التأكد من عدم إصابتك به في المقام الأول، ومع بعض المعرفة، يمكنك حماية نفسك من هذه السلالات الجديدة.

لقد توصل بعض المحتالين الماكرين إلى كيفية خداع الأشخاص لتثبيت تطبيقات ضارة تسرق تفاصيلهم المصرفية، ويبدأ كل ذلك برسالة يتم تسليمها باليد عبر البريد.

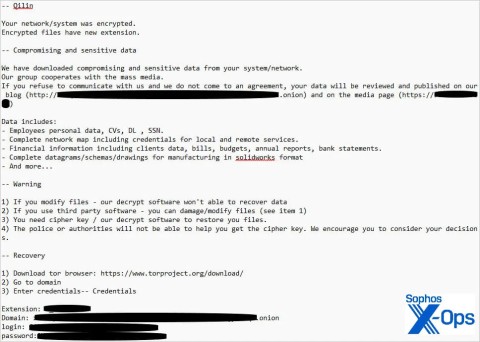

تم اكتشاف سلالة جديدة من برامج الفدية تسمى Qilin تستخدم تكتيكًا متطورًا نسبيًا وقابلًا للتخصيص بدرجة كبيرة لسرقة معلومات تسجيل الدخول إلى الحساب المخزنة في متصفح Google Chrome.

تعد برامج تسجيل المفاتيح (Keyloggers) برامج خطيرة للغاية يقوم المتسللون بتثبيتها على نظام أي مستخدم بهدف سرقة كلمات المرور ومعلومات بطاقات الائتمان وما إلى ذلك. تقوم برامج تسجيل المفاتيح بتخزين جميع ضغطات المفاتيح التي يقوم بها المستخدمون على الكمبيوتر وتزويد المتسللين بمعلومات مهمة عن المستخدم.

Struggling with Microsoft Teams Password Error because you forgot your password? Follow our step-by-step guide on how to fix Microsoft Teams password error forgot issues quickly and securely. No tech skills needed!

هل تشعر بالإحباط من بطء برنامج مايكروسوفت تيمز؟ اكتشف سبب بطء مايكروسوفت تيمز وطبّق هذه النصائح العشر المجربة لتسريعه بشكل كبير في عام 2026 من أجل تعاون سلس للغاية.

هل تواجه مشكلة في تحميل علامة تبويب ويكي في مايكروسوفت تيمز؟ اكتشف حلولاً مجربة خطوة بخطوة لحل المشكلة بسرعة، واستعادة علامات تبويب ويكي، وتعزيز إنتاجية فريقك دون عناء.

هل سئمت من أخطاء مزامنة إدارة المهام في مايكروسوفت تيمز التي تعيق سير عملك؟ اتبع حلولنا الخبيرة خطوة بخطوة لاستعادة مزامنة المهام بسلاسة بين تيمز، وبلانييه، وقائمة المهام. حلول سريعة لراحة فورية!

هل تواجه مشكلة في بطء تطبيق مايكروسوفت تيمز؟ تعرّف على كيفية مسح ذاكرة التخزين المؤقت لتطبيق مايكروسوفت تيمز خطوة بخطوة لحل مشاكل الأداء، والبطء، والتعطل، وتحسين السرعة على أنظمة ويندوز، وماك، والويب، والهواتف المحمولة. حلول سريعة وفعّالة!

هل سئمت من مشاكل تشغيل الوسائط في مايكروسوفت تيمز التي تُفسد اجتماعاتك لعام 2026؟ اتبع دليلنا المُفصّل خطوة بخطوة لإصلاح مشاكل الصوت والفيديو والمشاركة بسرعة - دون الحاجة لأي مهارات تقنية. تعاون سلس بانتظارك!

هل سئمت من خطأ مايكروسوفت تيمز رقم 1200 الذي يتسبب في انقطاع مكالماتك الهاتفية؟ اكتشف حلولاً سريعة وبسيطة لأنظمة iOS وAndroid للعودة إلى العمل الجماعي بسلاسة وسرعة - دون الحاجة إلى أي مهارات تقنية!

هل تواجه مشكلة في إعدادات بروكسي مايكروسوفت تيمز؟ اكتشف خطوات فعّالة لحل هذه المشكلة. امسح ذاكرة التخزين المؤقت، وعدّل إعدادات البروكسي، واستمتع بمكالمات سلسة في دقائق معدودة مع دليلنا المتخصص.

تعلّم كيفية تسجيل الدخول إلى مركز إدارة مايكروسوفت تيمز بشكل صحيح من خلال دليلنا المفصل خطوة بخطوة. عالج الأخطاء الشائعة، واضمن الأمان، وقم بإدارة تيمز بسهولة تامة للمسؤولين في كل مكان.

هل تواجه مشكلة في مزامنة تقويم Teams الخاص بك؟ إليك دليلًا خطوة بخطوة لحل مشاكل المزامنة في Microsoft Teams. استعد عرض التقويم وقم بالمزامنة بسهولة تامة - نصائح الخبراء متوفرة هنا!

هل سئمت من تعطل مايكروسوفت تيمز بسبب خطأ فادح؟ إليك الحل الأمثل لإصلاح سجل النظام لعام 2026، والذي يحل المشكلة في دقائق. دليل خطوة بخطوة، لقطات شاشة، ونصائح لحل دائم. يعمل على أحدث الإصدارات!

اكتشف كيفية استخدام ميزة "المساعدة في مايكروسوفت تيمز" لتعزيز الإنتاجية المدعومة بالذكاء الاصطناعي. دليل خطوة بخطوة، وميزات رئيسية، ونصائح لتحويل الاجتماعات والمحادثات والمهام بسلاسة. أطلق العنان لتعاون أكثر ذكاءً اليوم!

هل تواجه مشكلة في استخدام حساب مايكروسوفت تيمز غير الصحيح على نظام ويندوز 11؟ إليك تعليمات بسيطة خطوة بخطوة لإزالة حساب مايكروسوفت تيمز الخاص بك وتغييره بكل سهولة. مثالي لإدارة ملفات تعريف العمل والملفات الشخصية!

هل تشعر بالإحباط بسبب فشل تسجيلك في مايكروسوفت تيمز؟ اكتشف أهم الأسباب الشائعة مثل مشاكل الأذونات، وحدود التخزين، وأعطال الشبكة، بالإضافة إلى حلول خطوة بخطوة لمنع حالات الفشل المستقبلية والتسجيل بسلاسة في كل مرة.

هل تواجه صعوبة في قراءة النصوص الصغيرة في مايكروسوفت تيمز؟ اكتشف خطوات مجربة لتكبير واجهة المستخدم وجعلها أكثر وضوحًا. تعديلات سهلة لإعدادات سطح المكتب والويب وإمكانية الوصول لتحسين الوضوح وتقليل إجهاد العين.