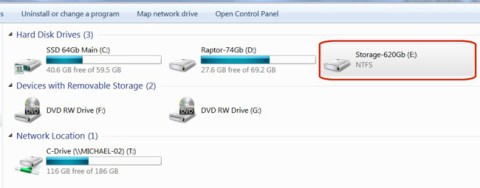

كيفية استعادة الوصول إلى القرص الصلب وإصلاح خطأ عدم القدرة على فتح القرص الصلب

في هذه المقالة، سنرشدك إلى كيفية استعادة الوصول إلى القرص الصلب عند تعطله. هيا نتابع!

يستهدف المتسللون المنصات الشهيرة التي يخزن فيها الأشخاص معلومات شخصية أو حساسة. ربما لن يفاجئك معرفة أن Facebook و Instagram و WhatsApp هي الأهداف الرئيسية للمتسللين والمحتالين، ولكن هناك بعض الطرق لحماية حسابك.

جدول المحتويات

تعد حسابات وسائل التواصل الاجتماعي مثل Facebook و Instagram و WhatsApp أهدافًا رئيسية للمتسللين. إنها تحتوي على الكثير من البيانات الشخصية، وتُستخدم على نطاق واسع للتواصل، وغالبًا ما تكون مرتبطة بحسابات أخرى، مما يجعلها أهدافًا لا يمكن مقاومتها. ولسوء الحظ، فهي أيضًا غير آمنة. يعيد العديد من الأشخاص استخدام كلمات المرور، ولا يقومون بتفعيل المصادقة الثنائية، ويشاركون المعلومات بشكل مفرط، مما يجعل الحسابات عرضة للهجوم.

مع أكثر من ثلاثة مليارات مستخدم نشط شهريًا، يعد الفيسبوك أكبر منصة للتواصل الاجتماعي في العالم . إن قاعدة المستخدمين الضخمة هذه تعني أنها تخزن قدرًا كبيرًا من المعلومات الشخصية.

يتضمن كل حساب تفاصيل مثل تاريخ الميلاد والأصدقاء وعنوان البريد الإلكتروني ورقم الهاتف والموقع وحتى معلومات الدفع. يمكن للقراصنة استغلال هذه البيانات لسرقة الهويات وارتكاب الاحتيال أو بيع هذه البيانات على الويب المظلم.

إن Instagram هو أكثر من مجرد منصة لمشاركة الصور؛ بل هو أيضًا مكان للمؤثرين والشركات والعلامات التجارية الشخصية. يستهدف المتسللون هذه الحسابات لاختطاف متابعيها لارتكاب عمليات احتيال، مثل الترويج لمنتجات مزيفة أو المطالبة بالأموال مقابل السيطرة على الحساب.

بفضل التشفير الشامل، يبدو تطبيق WhatsApp آمنًا، لكن المتسللين يتجاوزون هذا من خلال استهداف عمليات مصادقة المستخدم. وتتيح لهم الحيل مثل تبديل بطاقة SIM أو التصيد الاحتيالي الاستيلاء على الحسابات. وبمجرد اختراقهم، يمكنهم انتحال شخصية المستخدمين لخداع الأشخاص الموجودين في جهات اتصالهم أو نشر روابط ضارة عبر شبكات موثوقة.

الآن أنت تعرف لماذا يستهدف المتسللون هذه الحسابات، ولكن كيف يمكنك حماية نفسك؟

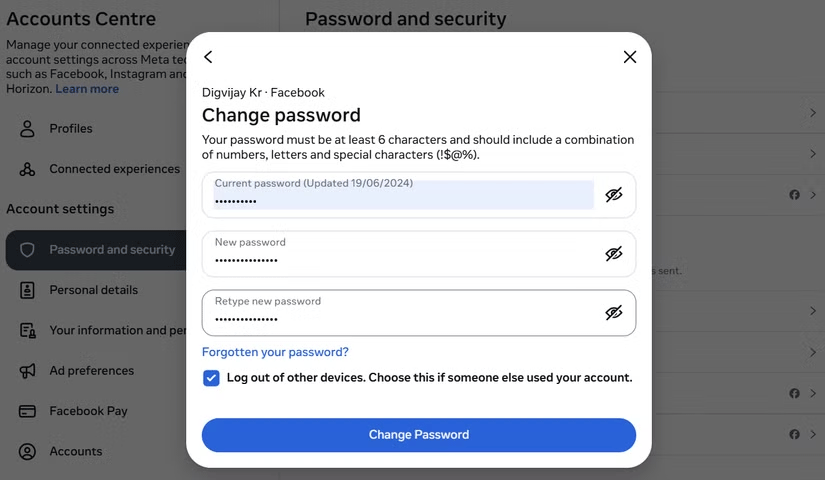

تعتبر كلمات المرور القوية خط الدفاع الأول ضد المتسللين. إن استخدام كلمات مرور ضعيفة أو معادة الاستخدام يشبه ترك الباب مفتوحًا على أمل ألا يدخل أحد. للحفاظ على الحماية، تأكد من أن كلمة المرور الخاصة بك فريدة، وتتضمن أحرفًا كبيرة وصغيرة وأرقامًا وأحرفًا خاصة. تجنب أي معلومات شخصية، مثل الأسماء أو تواريخ الميلاد، وتخطى الأنماط الواضحة مثل "zxcvbnm".

نصيحة جيدة هي استخدام عبارات المرور بدلاً من الكلمات المفردة. على سبيل المثال، يمكنك تخطي الأساسيات مثل "password123" ومحاولة استخدام شيء أكثر تفردًا، مثل "9Lions0nTheHill!" أو "ILove2Hike&Explore". من الصعب على المتسللين اختراق هذه كلمات المرور، كما أنها أسهل في التذكر.

بالإضافة إلى ذلك، يحتاج كل حساب إلى كلمة مرور خاصة به - إذا تم اختراق حساب واحد، فإن الحسابات الأخرى ستظل آمنة. ونعم، تذكرها كلها قد يكون أمرًا صعبًا، لذا استخدم مدير كلمات المرور أو اكتبها في مكان آمن. فقط تأكد من تحديثها بانتظام وعدم إعادة استخدامها.

حتى لو قمت بإنشاء كلمة مرور قوية، ماذا لو تمكن شخص ما من التجسس عليك أثناء الكتابة؟ يبدو الأمر وكأنه شيء من فيلم تجسس، أليس كذلك؟ لكن التلصص حقيقي. ولمنع ذلك، قم بلصق واقي شاشة الخصوصية على جهازك.

هذه الأغشية الرقيقة تحجب الرؤية الجانبية، لذا أنت فقط - الشخص الذي يجلس مباشرة أمام الشاشة - يمكنه رؤية ما يحدث. وهي مفيدة بشكل خاص في الأماكن العامة مثل المقاهي أو الحافلات أو القطارات حيث قد يحاول الأشخاص الفضوليون إلقاء نظرة خاطفة.

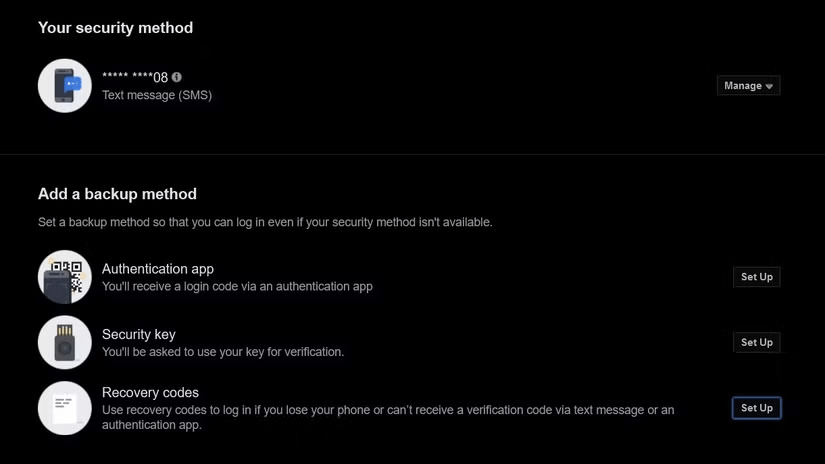

الأمان هو إضافة طبقات إضافية من الحماية. فكر في المصادقة الثنائية (2FA) على أنها إضافة قفل ثانٍ على بابك في حالة تمكن شخص ما من اختراق القفل الأول. بعد إدخال كلمة المرور الخاصة بك، سيطلب منك 2FA إرسال رمز التحقق إلى هاتفك عبر رسالة نصية.

لذا، حتى لو تمكن شخص ما من اختراق كلمة مرورك، فسيظل بحاجة إلى الرمز الثاني للدخول. يمكنك أيضًا استخدام تطبيقات مثل Google Authenticator أو Authy لإنشاء رمز يتم تحديثه كل 30 ثانية، أو اختيار التعرف على بصمة الإصبع أو الوجه. بمجرد إعداد المصادقة الثنائية، ستحتاج إلى إدخال هذا الرمز عند تسجيل الدخول على جهاز أو متصفح جديد.

حتى بعد كل هذه الإجراءات، لن تتمكن أبدًا من أن تكون آمنًا بنسبة 100% عبر الإنترنت. يبحث المتسللون دائمًا عن طرق جديدة لاستغلال الثغرات الأمنية وسرقة البيانات. لذا، ابقَ على اطلاع بأحدث التهديدات الأمنية، وتابع مصادر الأخبار التقنية الموثوقة، وتعرّف على أفضل ممارسات الأمن السيبراني، وثقّف نفسك حول عمليات الاحتيال عبر الإنترنت.

في هذه المقالة، سنرشدك إلى كيفية استعادة الوصول إلى القرص الصلب عند تعطله. هيا نتابع!

للوهلة الأولى، تبدو سماعات AirPods كأي سماعات أذن لاسلكية حقيقية أخرى. لكن كل ذلك تغير بعد اكتشاف بعض الميزات غير المعروفة.

أطلقت شركة Apple نظام التشغيل iOS 26 - وهو تحديث رئيسي بتصميم زجاجي مصنفر جديد تمامًا، وتجارب أكثر ذكاءً، وتحسينات للتطبيقات المألوفة.

يحتاج الطلاب إلى نوع محدد من أجهزة الكمبيوتر المحمولة لدراستهم. لا ينبغي أن يكون قويًا بما يكفي لأداء جيد في تخصصهم المختار فحسب، بل يجب أيضًا أن يكون صغيرًا وخفيفًا بما يكفي لحمله طوال اليوم.

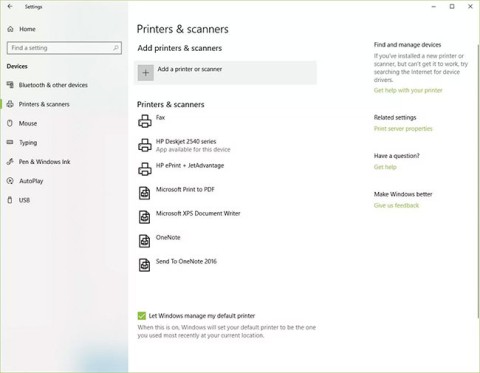

تعتبر إضافة طابعة إلى نظام التشغيل Windows 10 أمرًا بسيطًا، على الرغم من أن العملية بالنسبة للأجهزة السلكية ستكون مختلفة عن تلك الخاصة بالأجهزة اللاسلكية.

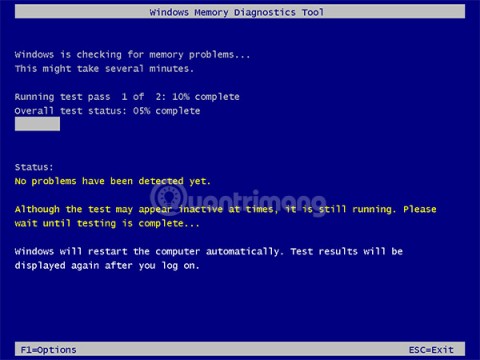

كما تعلمون، تُعدّ ذاكرة الوصول العشوائي (RAM) جزءًا أساسيًا من مكونات الحاسوب، فهي بمثابة ذاكرة لمعالجة البيانات، وهي العامل الحاسم في سرعة الحاسوب المحمول أو الحاسوب الشخصي. في المقالة التالية، سيقدم لكم WebTech360 بعض الطرق للتحقق من أخطاء ذاكرة الوصول العشوائي (RAM) باستخدام برامج على نظام ويندوز.

لقد اجتاحت أجهزة التلفاز الذكية العالم حقًا. مع وجود العديد من الميزات الرائعة واتصال الإنترنت، غيرت التكنولوجيا الطريقة التي نشاهد بها التلفزيون.

الثلاجات هي أجهزة مألوفة في المنازل. تحتوي الثلاجات عادة على حجرتين، حجرة التبريد واسعة وتحتوي على ضوء يضيء تلقائيًا في كل مرة يفتحها المستخدم، بينما حجرة الفريزر ضيقة ولا تحتوي على ضوء.

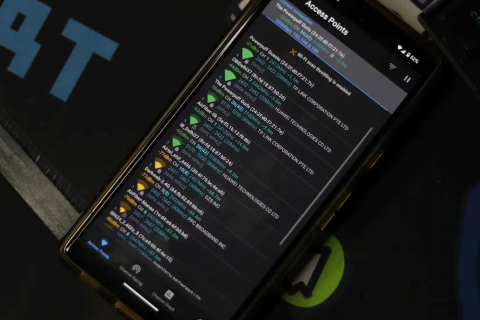

تتأثر شبكات Wi-Fi بالعديد من العوامل التي تتجاوز أجهزة التوجيه وعرض النطاق الترددي والتداخل، ولكن هناك بعض الطرق الذكية لتعزيز شبكتك.

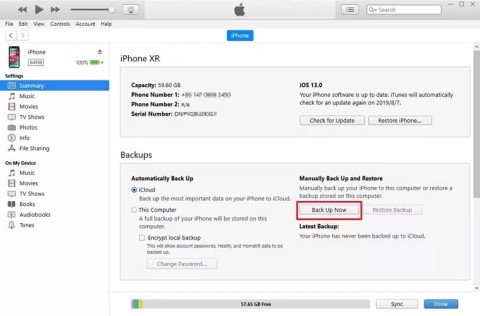

إذا كنت تريد الرجوع إلى نظام التشغيل iOS 16 المستقر على هاتفك، فإليك الدليل الأساسي لإلغاء تثبيت نظام التشغيل iOS 17 والرجوع من نظام التشغيل iOS 17 إلى 16.

الزبادي طعام رائع. هل من الجيد تناول الزبادي يوميًا؟ عندما تأكل الزبادي يومياً كيف سيتغير جسمك؟ دعونا نكتشف ذلك معًا!

تناقش هذه المقالة أكثر أنواع الأرز المغذية وكيفية تحقيق أقصى قدر من الفوائد الصحية لأي نوع أرز تختاره.

إن إنشاء جدول للنوم وروتين وقت النوم، وتغيير المنبه، وتعديل نظامك الغذائي هي بعض التدابير التي يمكن أن تساعدك على النوم بشكل أفضل والاستيقاظ في الوقت المحدد في الصباح.

الإيجار من فضلك! Landlord Sim هي لعبة محاكاة للهواتف المحمولة تعمل على نظامي التشغيل iOS وAndroid. ستلعب دور مالك مجمع سكني وتبدأ في تأجير شقة بهدف ترقية التصميم الداخلي لشققك وتجهيزها للمستأجرين.

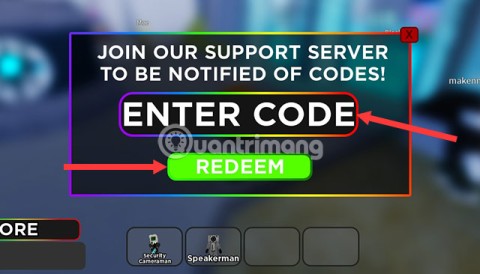

احصل على رمز لعبة Bathroom Tower Defense من Roblox واستخدمه للحصول على مكافآت مثيرة. سيساعدونك على ترقية أو فتح الأبراج ذات الضرر الأعلى.