اختراعات مفيدة للغاية في الحياة اليومية

اختراعات بسيطة ولكنها مفيدة للغاية في بعض الأحيان للحياة. ستلخص المقالة أفكارًا إبداعية في الحياة تبدو بسيطة ولكنها مفيدة بشكل مدهش.

قام المقال باختبار 3 كلمات مرور مختلفة باستخدام أداة مفتوحة المصدر لكسر كلمة المرور لمعرفة الطريقة التي تعمل حقًا عندما يتعلق الأمر بأمان كلمة المرور.

جدول المحتويات

عندما تقوم بإنشاء حساب مع إحدى الخدمات عبر الإنترنت، يقوم الموفر عادةً بتشفير معلومات تسجيل الدخول الخاصة بك على خوادمه. يتم ذلك باستخدام خوارزمية لإنشاء "تجزئة"، وهي عبارة عن سلسلة عشوائية فريدة من الأحرف والأرقام لكلمة المرور الخاصة بك. بالطبع، إنها ليست عشوائية حقًا، ولكنها عبارة عن سلسلة محددة جدًا من الأحرف التي لا يمكن إلا لكلمة المرور الخاصة بك توليدها، ولكن بالنسبة للعين غير المدربة فإنها تبدو وكأنها فوضى.

إن تحويل الكلمة إلى هاش أسرع وأسهل بكثير من "فك تشفير" الهاش إلى كلمة مرة أخرى. لذلك عندما تقوم بتعيين كلمة مرور، تقوم الخدمة التي تقوم بتسجيل الدخول إليها بتشغيل كلمة المرور الخاصة بك من خلال عملية تجزئة وتخزين النتيجة على خوادمها.

إذا تم تسريب ملف كلمة المرور هذا، فسيحاول المتسللون معرفة محتوياته عن طريق كسر كلمة المرور. نظرًا لأن تشفير كلمات المرور أسرع من فك تشفيرها، فسيقوم المتسللون بإعداد نظام يأخذ كلمات المرور المحتملة كمدخلات، ويقوم بتشفيرها باستخدام نفس الطريقة التي يستخدمها الخادم، ثم يقارن النتائج بقاعدة بيانات كلمات المرور.

إذا تطابق تجزئة كلمة المرور المحتملة مع أي إدخال في قاعدة البيانات، فإن المخترق يعرف أن كل محاولة تطابق كلمة المرور المحتملة التي تم تجربتها.

حاول اختراق بعض كلمات المرور التي تم إنشاؤها بواسطة المقالة لترى مدى سهولة الأمر. للقيام بذلك، سيستخدم المثال Hashcat ، وهي أداة مجانية ومفتوحة المصدر لكسر كلمة المرور ويمكن لأي شخص استخدامها.

بالنسبة لهذه الاختبارات، سوف يقوم المثال بكسر كلمات المرور التالية:

الآن قم بتشفير كلمة المرور باستخدام MD5. هكذا ستبدو كلمات المرور إذا كانت في ملف كلمة مرور محفوظ:

الآن حان الوقت لكسرهم.

للبدء، دعنا ننفذ هجوم القاموس، وهو أحد أكثر طرق الهجوم على كلمة المرور شيوعًا. هذا هجوم بسيط حيث يأخذ المخترق قائمة بكلمات المرور المحتملة، ويطلب من Hashcat تحويلها إلى MD5، ويرى ما إذا كانت أي من كلمات المرور تتطابق مع الإدخالات الثلاثة أعلاه. لإجراء هذا الاختبار، دعنا نستخدم الملف "rockyou.txt" كقاموس لنا، والذي يعد أحد أكبر تسريبات كلمات المرور في التاريخ.

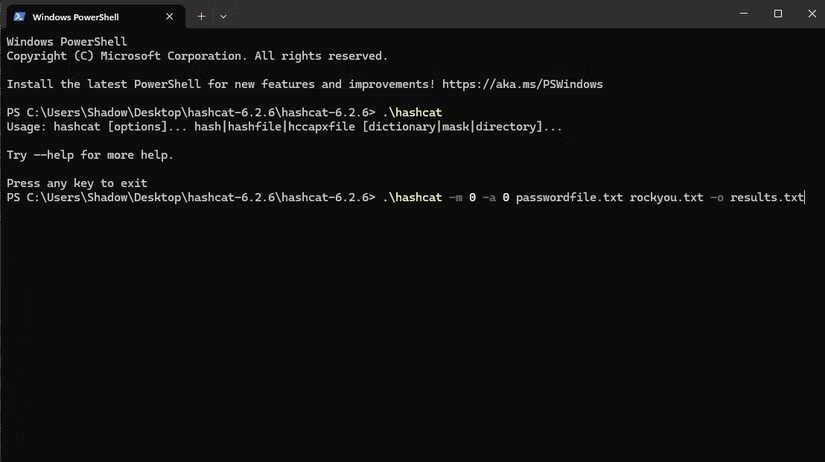

لبدء عملية التكسير، ذهب مؤلف المقال إلى مجلد Hashcat، ثم نقر بزر الماوس الأيمن على مساحة فارغة ونقر على فتح في Terminal . الآن بعد أن تم فتح Terminal وتعيينه إلى دليل Hashcat، قم باستدعاء تطبيق Hashcat باستخدام الأمر التالي:

.\hashcat -m 0 -a 0 passwordfile.txt rockyou.txt -o results.txtوهذا ما يفعله الأمر:

على الرغم من أن rockyou كان ضخمًا، إلا أن Hashcat قام بمعالجتهم جميعًا في 6 ثوانٍ. في الملف الناتج، يقول Hashcat أنه تمكن من اختراق كلمة المرور 123456، لكن كلمات المرور Susan وBitwarden تظل غير قابلة للاختراق. يرجع ذلك إلى أن 123456 تم استخدامه بواسطة شخص آخر في ملف rockyou.txt، ولكن لم يستخدم أي شخص آخر كلمة المرور Susan أو Bitwarden، مما يعني أنهم كانوا آمنين بدرجة كافية للبقاء على قيد الحياة في مواجهة هذا الهجوم.

تكون هجمات القاموس فعالة عندما يستخدم شخص ما نفس كلمة المرور الموجودة في قائمة كلمات مرور كبيرة. إنها سريعة وسهلة التنفيذ، لكنها لا تستطيع اختراق كلمات المرور غير الموجودة في القاموس. لذلك، إذا كنت تريد حقًا اختبار كلمة المرور الخاصة بك، فأنت بحاجة إلى استخدام هجمات القوة الغاشمة.

إذا كانت هجمات القاموس تقتصر على أخذ قائمة محددة مسبقًا وتحويلها واحدة تلو الأخرى، فإن هجمات القوة الغاشمة تفعل الشيء نفسه ولكن مع كل مجموعة يمكن تخيلها. إنها أصعب في التنفيذ وتستغرق وقتًا أطول، ولكنها في النهاية ستتمكن من اختراق أي كلمة مرور. وكما سنرى قريبًا، فإن هذه القدرة قد تستغرق وقتًا طويلاً في بعض الأحيان.

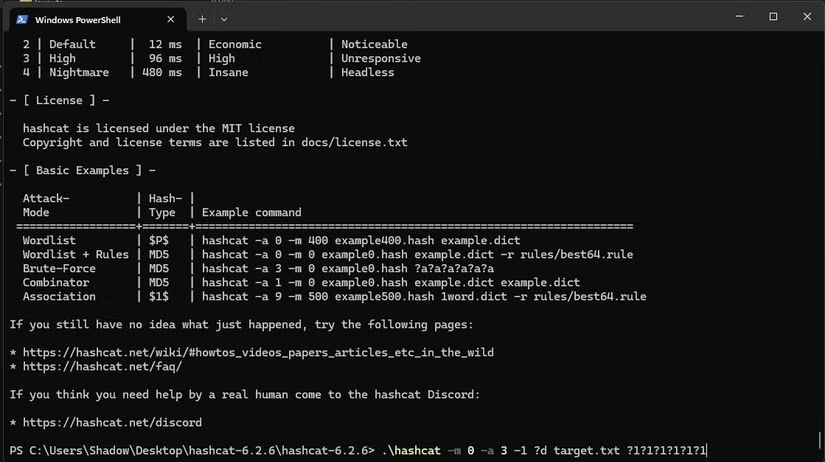

هذا هو الأمر المستخدم لتنفيذ هجوم القوة الغاشمة "الحقيقي":

.\hashcat -m 0 -a 3 target.txt --increment ?a?a?a?a?a?a?a?a?a?a -o output.txtوهذا ما يفعله الأمر:

حتى مع هذا القناع الرديء، تم اختراق كلمة المرور 123456 خلال 15 ثانية. على الرغم من أنها كلمة المرور الأكثر شيوعًا، إلا أنها واحدة من أضعف كلمات المرور.

كلمة المرور "Susan48!" أفضل بكثير - يقول الكمبيوتر أن الأمر سيستغرق 4 أيام لكسر. ولكن هناك مشكلة واحدة. هل تتذكر عندما ذكر المقال أن كلمة مرور سوزان بها بعض العيوب الخطيرة؟ أكبر خطأ هو أن كلمات المرور يتم إنشاؤها بطريقة يمكن التنبؤ بها.

عند إنشاء كلمات المرور، فإننا غالبًا ما نضع عناصر محددة في أماكن محددة. يمكنك أن تتخيل أن منشئ كلمة المرور سوزان حاولت استخدام "susan" في البداية ولكن طُلب منها إضافة أحرف كبيرة وأرقام. لتسهيل تذكرها، قاموا بكتابة الحرف الأول بحرف كبير وإضافة أرقام في النهاية. ثم ربما طلبت خدمة تسجيل الدخول رمزًا، لذا قام مُنشئ كلمة المرور بإضافته إلى النهاية.

وبالتالي، يمكننا استخدام القناع لإخبار Hashcat بتجربة أحرف محددة فقط في أماكن محددة لاستغلال مدى سهولة تخمين الأشخاص لكلمات المرور عند إنشائها. في هذا القناع، سوف يستخدم "?u" الأحرف الكبيرة فقط في هذا الموضع، وسوف يستخدم "?l" الأحرف الصغيرة فقط، وسوف يمثل "?a" أي حرف:

.\hashcat -m 0 -a 3 -1 ?a target.txt ?u?l?l?l?l?a?a?a -o output.txtباستخدام هذا القناع، تمكن Hashcat من اختراق كلمة المرور في 3 دقائق و10 ثوانٍ، أي أسرع بكثير من 4 أيام.

تبلغ كلمة مرور Bitwarden 10 أحرف ولا تستخدم أي نمط يمكن التنبؤ به، لذا فإن الأمر يتطلب هجوم القوة الغاشمة دون أي قناع لكسرها. لسوء الحظ، عند مطالبة Hashcat بالقيام بذلك، أعطى خطأ يقول إن عدد التركيبات الممكنة يتجاوز الحد الصحيح. يقول خبير أمن تكنولوجيا المعلومات أن الأمر استغرق من Bitwarden ثلاث سنوات لكسر كلمة المرور، لذا فهذا يكفي.

العوامل الرئيسية التي تمنع المقالة من اختراق كلمة مرور Bitwarden هي طولها (10 أحرف) وعدم القدرة على التنبؤ بها. لذلك، عند إنشاء كلمة مرور، حاول أن تجعلها طويلة قدر الإمكان وقم بتوزيع الرموز والأرقام والأحرف الكبيرة بالتساوي في جميع أنحاء كلمة المرور. يمنع هذا المتسللين من استخدام الأقنعة للتنبؤ بموقع كل عنصر ويجعل اختراقها أكثر صعوبة.

ربما تعرف أقوال كلمات المرور القديمة مثل "استخدم مجموعة من الأحرف" و"اجعلها طويلة قدر الإمكان". نأمل أن تعرف سبب توصية الناس بهذه النصائح المفيدة - فهي الفرق الرئيسي بين كلمة مرور يمكن اختراقها بسهولة وكلمة مرور آمنة.

اختراعات بسيطة ولكنها مفيدة للغاية في بعض الأحيان للحياة. ستلخص المقالة أفكارًا إبداعية في الحياة تبدو بسيطة ولكنها مفيدة بشكل مدهش.

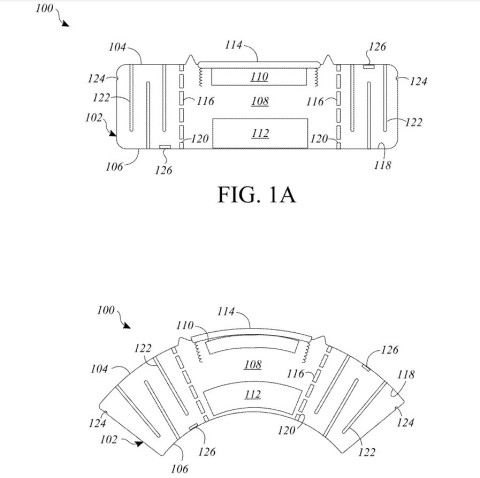

سيكون لدى السماعة أجهزة استشعار للكشف عن انحناء الجدار المرن وكمية التشوه الذي حدث في الجدار المرن والمغناطيس ومخروط السماعة.

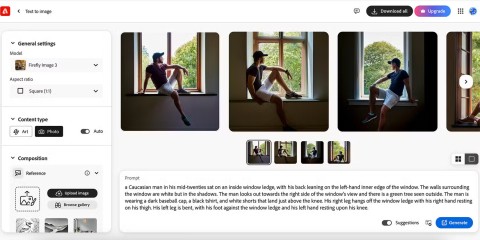

كان عام 2024 عامًا كبيرًا لميزات الذكاء الاصطناعي في البرامج الإبداعية، ومن المتوقع أن يكون عام 2025 أكبر من ذلك، مع فوائد هائلة للمصممين والمبدعين.

تشتهر الشركات المصنعة للمعدات الأصلية للهواتف الذكية الصينية بقدرتها على تعبئة البطاريات ذات السعة الكبيرة في نماذج الهواتف الذكية المدمجة.

يعتبر سطوع الشاشة "نيت" جزءاً هاماً في شاشات الأجهزة الإلكترونية مثل التلفزيونات والهواتف الذكية وأجهزة الكمبيوتر المحمولة. اقرأ المقال لمعرفة المزيد عن هذا المفهوم وكيف يؤثر على جودة العرض.

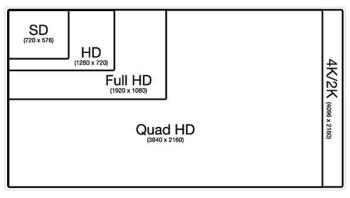

تعرف على شاشة العرض بدقة 2K (QHD) وما تقدمه من مميزات وعيوب. اكتشف لماذا تعتبر الأفضل للكمبيوترات والتلفزيونات ولماذا قد تكون أقل أهمية للهواتف الذكية.

يعد انفرتر الميكروويف تقنية حديثة تعزز كفاءة الطاقة وتوزيع الحرارة، مما يجعله خيارًا مثاليًا في كل مطبخ.

تعرف على تقنية العاكس في الثلاجة والفوائد الكبيرة التي تقدمها لتوفير الكهرباء والحفاظ على الطعام

ثلاجات هيتاشي تمتاز بتكنولوجيا النانو تيتانيوم المضادة للبكتيريا، مما يحافظ على سلامة الطعام ويقضي على الروائح الكريهة.

استكشاف جميع جوانب تلفزيون كاسبر، بما في ذلك التصميم، الجودة، التكنولوجيا، والمزيد. تعرف على ما إذا كان يستحق الشراء!

استمتع بأفضل خلفيات لأخصائيي تكنولوجيا المعلومات مع مجموعة مختارة من الصور الرائعة التي تعكس إبداعهم ومهاراتهم.

في الوقت الحالي، تعتبر أحد الخيارات الرائجة للعائلات هي شراء تلفزيون مستعمل. في هذا المقال، نستعرض أشياء يجب أخذها في الاعتبار عند اختيار شراء تلفزيون قديم.

تظل شركة مايكروسوفت قوة رئيسية في مجال أبحاث الحوسبة الكمومية العالمية.

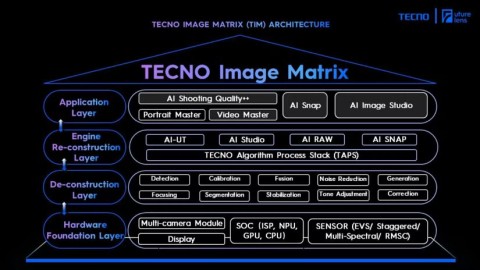

يعد حدث Future Lens السنوي لشركة Tecno هو المكان الذي تكشف فيه شركة صناعة الهواتف الذكية عن أحدث تقنيات التصوير الخاصة بها، والتي تركز عادةً على تقنية الكاميرا، وفي هذا العام ستدمج الذكاء الاصطناعي بشكل أعمق في تقنية التصوير الخاصة بها.

Struggling with Microsoft Teams Password Error because you forgot your password? Follow our step-by-step guide on how to fix Microsoft Teams password error forgot issues quickly and securely. No tech skills needed!

هل تشعر بالإحباط من بطء برنامج مايكروسوفت تيمز؟ اكتشف سبب بطء مايكروسوفت تيمز وطبّق هذه النصائح العشر المجربة لتسريعه بشكل كبير في عام 2026 من أجل تعاون سلس للغاية.

هل تواجه مشكلة في تحميل علامة تبويب ويكي في مايكروسوفت تيمز؟ اكتشف حلولاً مجربة خطوة بخطوة لحل المشكلة بسرعة، واستعادة علامات تبويب ويكي، وتعزيز إنتاجية فريقك دون عناء.

هل سئمت من أخطاء مزامنة إدارة المهام في مايكروسوفت تيمز التي تعيق سير عملك؟ اتبع حلولنا الخبيرة خطوة بخطوة لاستعادة مزامنة المهام بسلاسة بين تيمز، وبلانييه، وقائمة المهام. حلول سريعة لراحة فورية!

هل تواجه مشكلة في بطء تطبيق مايكروسوفت تيمز؟ تعرّف على كيفية مسح ذاكرة التخزين المؤقت لتطبيق مايكروسوفت تيمز خطوة بخطوة لحل مشاكل الأداء، والبطء، والتعطل، وتحسين السرعة على أنظمة ويندوز، وماك، والويب، والهواتف المحمولة. حلول سريعة وفعّالة!

هل سئمت من مشاكل تشغيل الوسائط في مايكروسوفت تيمز التي تُفسد اجتماعاتك لعام 2026؟ اتبع دليلنا المُفصّل خطوة بخطوة لإصلاح مشاكل الصوت والفيديو والمشاركة بسرعة - دون الحاجة لأي مهارات تقنية. تعاون سلس بانتظارك!

هل سئمت من خطأ مايكروسوفت تيمز رقم 1200 الذي يتسبب في انقطاع مكالماتك الهاتفية؟ اكتشف حلولاً سريعة وبسيطة لأنظمة iOS وAndroid للعودة إلى العمل الجماعي بسلاسة وسرعة - دون الحاجة إلى أي مهارات تقنية!

هل تواجه مشكلة في إعدادات بروكسي مايكروسوفت تيمز؟ اكتشف خطوات فعّالة لحل هذه المشكلة. امسح ذاكرة التخزين المؤقت، وعدّل إعدادات البروكسي، واستمتع بمكالمات سلسة في دقائق معدودة مع دليلنا المتخصص.

تعلّم كيفية تسجيل الدخول إلى مركز إدارة مايكروسوفت تيمز بشكل صحيح من خلال دليلنا المفصل خطوة بخطوة. عالج الأخطاء الشائعة، واضمن الأمان، وقم بإدارة تيمز بسهولة تامة للمسؤولين في كل مكان.

هل تواجه مشكلة في مزامنة تقويم Teams الخاص بك؟ إليك دليلًا خطوة بخطوة لحل مشاكل المزامنة في Microsoft Teams. استعد عرض التقويم وقم بالمزامنة بسهولة تامة - نصائح الخبراء متوفرة هنا!

هل سئمت من تعطل مايكروسوفت تيمز بسبب خطأ فادح؟ إليك الحل الأمثل لإصلاح سجل النظام لعام 2026، والذي يحل المشكلة في دقائق. دليل خطوة بخطوة، لقطات شاشة، ونصائح لحل دائم. يعمل على أحدث الإصدارات!

اكتشف كيفية استخدام ميزة "المساعدة في مايكروسوفت تيمز" لتعزيز الإنتاجية المدعومة بالذكاء الاصطناعي. دليل خطوة بخطوة، وميزات رئيسية، ونصائح لتحويل الاجتماعات والمحادثات والمهام بسلاسة. أطلق العنان لتعاون أكثر ذكاءً اليوم!

هل تواجه مشكلة في استخدام حساب مايكروسوفت تيمز غير الصحيح على نظام ويندوز 11؟ إليك تعليمات بسيطة خطوة بخطوة لإزالة حساب مايكروسوفت تيمز الخاص بك وتغييره بكل سهولة. مثالي لإدارة ملفات تعريف العمل والملفات الشخصية!

هل تشعر بالإحباط بسبب فشل تسجيلك في مايكروسوفت تيمز؟ اكتشف أهم الأسباب الشائعة مثل مشاكل الأذونات، وحدود التخزين، وأعطال الشبكة، بالإضافة إلى حلول خطوة بخطوة لمنع حالات الفشل المستقبلية والتسجيل بسلاسة في كل مرة.

هل تواجه صعوبة في قراءة النصوص الصغيرة في مايكروسوفت تيمز؟ اكتشف خطوات مجربة لتكبير واجهة المستخدم وجعلها أكثر وضوحًا. تعديلات سهلة لإعدادات سطح المكتب والويب وإمكانية الوصول لتحسين الوضوح وتقليل إجهاد العين.